KARTEでSAMLによるシングルサインオン(SSO)を設定する手順を記載しています。

設定は、IdP(IDプロバイダー)とKARTEの間で情報を交換する作業が中心です。そのため、初期設定は両方の管理画面を操作できる方が実行してください。

設定の前に:機能の有効化

SAMLログイン機能は、組織ごとに有効化が必要です。

利用を開始する前に、サポート担当にお問い合わせください。

設定の全体像

設定は大きく分けて3つのステップで行います。

- Step 1: IdP側での設定

お使いのIdP(Okta, Microsoft Entra IDなど)にKARTEをSAMLアプリとして新規登録し、IdPが発行する「ログインURL」と「証明書」を取得します。 - Step 2: KARTE側での設定

KARTEのSAML設定画面に、Step 1で取得した「ログインURL」と「証明書」を入力し、保存します。 - Step 3: ユーザーへの展開

設定を有効化した後、SAMLログインを利用させたい各ユーザーに「SAML有効化リンク」を共有します。

Step 1: IdP側での設定

まず、お使いのIdPの管理画面で、KARTEをSAML連携アプリとして設定します。

その際、KARTE側の情報として以下の値を入力してください。

| 設定項目 (一般的な名称) | 設定する内容 (KARTE側の値) |

|---|---|

| サービス識別子 (Entity ID) | https://admin.karte.io |

| 応答URL (ACS URL) | https://admin.karte.io/admin/saml/callback |

IdPごとの項目名について(補足)

IdPの管理画面では、上記の設定項目の名称が異なる場合があります。

主要なIdPでの名称は以下の通りです。

- サービス識別子 (Entity ID):

- Okta: Audience URI

- Microsoft Entra ID: 識別子 (エンティティ ID)

- Google Cloud: エンティティ ID

- 応答URL (ACS URL):

- Okta: Single Sign on URL

- Microsoft Entra ID: 応答 URL

- Google Cloud: ACSのURL

なお、2025年10月時点で確認した名称となるため、正確な名称は各IdP側の情報をご参照ください。また、各IdP側の設定内容についてはサポートできません。ご了承ください。

暗号化について(オプション)

SAMLリクエストの暗号化を行う場合は、KARTEサポートチームまでお問い合わせください。暗号化に必要な公開鍵を送付します。

Step 2: KARTE側での設定

次に、KARTEの管理画面でIdPの情報を登録します。

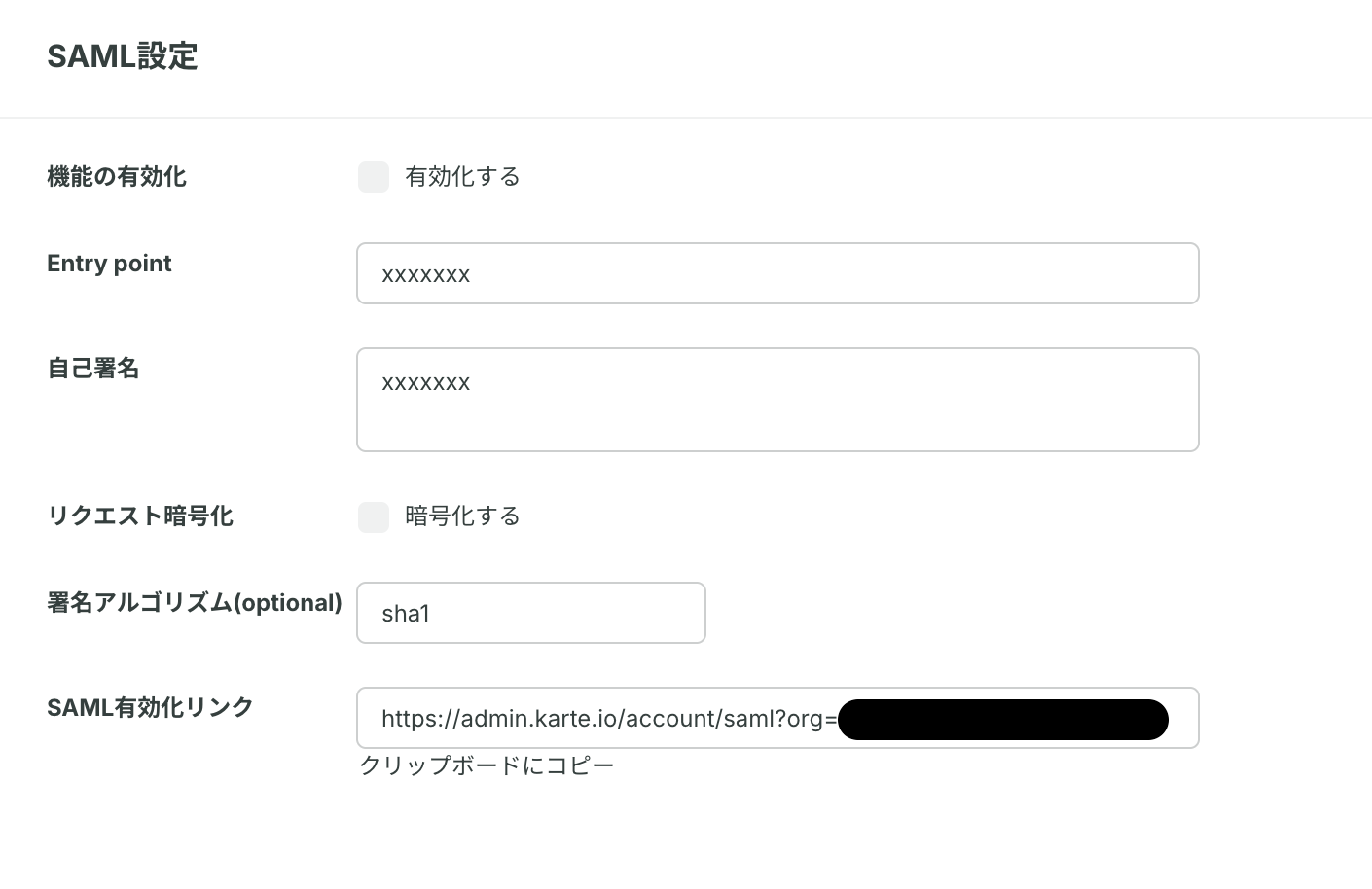

「組織・プロジェクト設定 > SAML設定」 画面に遷移し、Step 1でIdPから発行された情報を入力します。

画面の各項目については、以下の表をご参照ください。

| KARTE側の設定項目 | 設定する内容 | 各IdPでの一般的な名称 |

|---|---|---|

| 機能の有効化 | 設定を有効にするにはチェックを入れます。 | - |

| Entry point | IdPが提供するログイン用URLを貼り付けます。ユーザーはこのURLからログインを開始します。 | ログインURL, サインオンURL (Sign-on URL) |

| 自己署名 | IdPから発行される電子証明書(テキストデータ)を貼り付けます。IdPからの応答が本物であることを検証するために使います。 | 証明書 (Certificate), X.5C09 |

| リクエスト暗号化・署名アルゴリズム | (オプション) 通信の暗号化が必要な場合に利用します。利用時はチェックを入れ、アルゴリズムを選択してください。 ※事前にサポート担当への連絡が必須です。 |

- |

SAML利用を一時停止する場合

SAMLログインの利用を一時停止したい場合は、この画面の「有効化する」のチェックを外して保存してください。

この場合、すでに紐付けが完了している組織配下のアカウントもSAMLでのログインはできなくなり、パスワードでのログインに戻ります。

Step 3: ユーザーへの展開(各アカウントの設定)

組織のSAML設定が完了したら、SAMLログインをさせたい各アカウントに設定を反映させます。

- SAML有効化リンクの共有:

管理者は、SAML設定画面に表示される「SAML有効化リンク」をコピーし、対象のアカウント所有者へ共有してください。 - ユーザーによる紐付け作業:

一般ユーザーは、管理者から共有されたリンクにアクセスし、SAMLの紐付け作業を行います。

一般ユーザー向け操作(SAMLログインを利用する方向け操作)

アカウント所有者は、管理者から共有された「SAML有効化リンク」を受け取ったら、以下の操作を行ってください。

- 通常通りの方法でKARTEにログインしてください。

- ログインした状態のまま、同じブラウザで管理者から共有された「SAML有効化リンク」にアクセスしてください。

- 表示されたページで「連携サービスへ遷移する」をクリックし、IdP側でのログインを行ってください。

- KARTEのログインが確認できれば完了です。

SAMLログインをやめたいときは

「アカウント設定画面 > SAML紐付け設定」 より、紐付け設定を削除してください。

注意点

- SAMLログインの有効化を行ったアカウントは、パスワードログイン・Googleログインを行うことができなくなります。

- 組織に所属する全アカウントへSAMLログインを強制する機能はありません。紐付けを行ったアカウントのみSAMLログインが有効になります。

- アカウント一覧画面では、各アカウントが組織のSAML設定と紐付いているかを確認できます。

よくある質問

Q. このSAML認証は、SP initiated SSOとIdP initiated SSOのどちらですか?

A. SP initiated SSO です。

Q. SAMLの対応バージョンはいくつですか?

A. SAML 2.0 のみに対応しています。